User manual - 無線LANセキュリティ設定ガイドver.1.07(2012年4月17日)

5

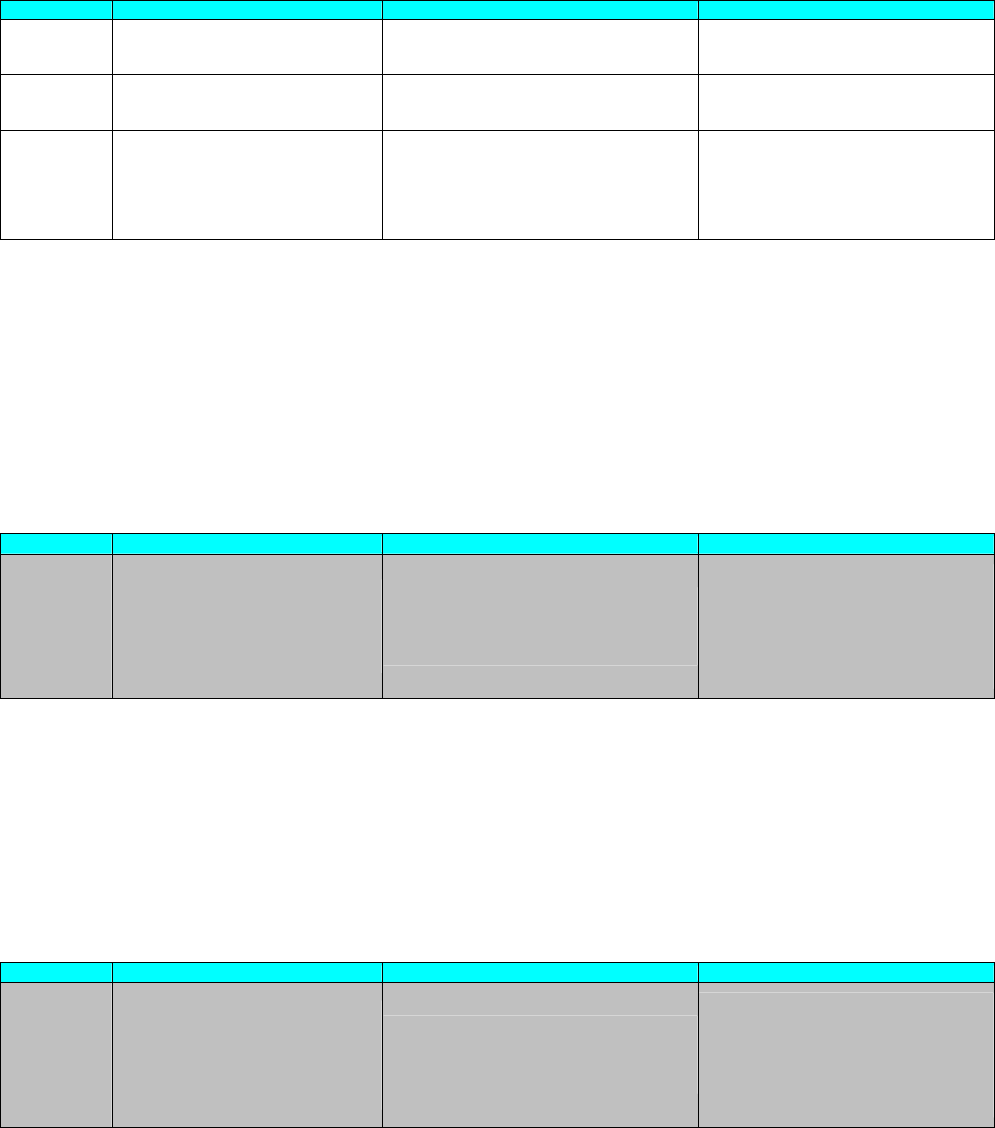

3-2.従来のセキュリティ

従来より一般的に行われてきたセキュリティの設定には下記の物があります。

概要 期待される効果 脆弱性

SSID

アクセスポイントと端末で

同一の SSDI の場合のみ通信可能とする

アクセスポイントの SSID を非公開に設定することで、

外部の端末からアクセスポイントが見えなくなり、

ネットワークに侵入できなくなる

・たとえ隠していても SSID は簡単に見る事が可能

⇒セキュリティでは無く

ネットワークの識別機能と考えるべき

MAC アドレス

フィルタリング

アクセスポイント側で、

特定の MAC アドレスにのみ接続可能な設定を行う

MAC アドレスは、無線 LAN 端末毎に異なる

その為無関係な端末はアクセスポイントに

接続が出来なくなる

・盗聴を防ぐ事は出来ない

・端末の MAC アドレスは、盗聴などで判別出来る

・MAC アドレスの詐称は容易に行う事が可能

固定 WEP

アクセスポイントと、端末に

同じキーを設定することで

データを暗号化し通信を行う

通信データが暗号化される為盗聴されても

データを見ることが出来ない

・WEP キーは固定である為、時間をかければ

キーの解読が可能

⇒定期的にキーを変更するのが望ましい

・WEP キーの更新は、アクセスポイントと

端末総てで行う必要があり

端末が多い場合は保守に手間がかかる

現存するほぼ総てのアクセスポイントと端末では、上記の手法がサポートされていますが、

現状では、SSID や MAC アドレスフィルタリング単体では、セキュリティとは言えない状況となってい

ます。

最低でも固定 WEP による暗号化は必須といえますが、上記のとおり万全のセキュリティとはいえません。

強いて言えば、固定 WEP で、キーを頻繁に変更する運用が、次善の策となります。

又、現在のアクセスポイントでは、固定 WEP に変わるセキュリティとして WPA-PSK と言う

セキュリティを使用できる製品があります。

WPA-PSK では、暗号化に TKIP と言う手法を採用しており WEP より解読が難しくなっています。

概要 期待される効果 脆弱性

WPA-PSK

アクセスポイントと端末に設定してある

事前共有鍵(Pre-Shared Key)

の一致で認証に代える

アクセスポイント・端末でのサポートが必要

※古い製品ではサポートされていない

・通信データが暗号化される為盗聴されても

データを見ることが出来ない

・暗号化に TKIP を使用しているため

アクセスポイントと端末が対応していれば

固定 WEP の手軽さとより安全な通信が可能となる

・キーが短いと解読されてしまう危険性が高い

⇒21 桁以上のキーを設定することが望ましい

・盗聴による暗号解析は難しいが、

端末の盗難など事前共有鍵(Pre-Shared Key)の

流出が発生した場合には、総ての端末と

アクセスポイントに対して再設定を行う必要がある

⇒大規模には向かない

⇒家庭用、小規模ネットワーク向け

現在 WEP によるセキュリティを行っている場合は、アクセスポイントで WPA-PSK が

サポートされている場合は、WEP から WPA-PSK へ変更することをお勧めします。

また、セキュリティ機能強化モデルである、IT-300/IT-9000/DT-X7/DT-X7M50SB/DT-X7M52SB 及び

DT-5300 では、暗号化に AES が使用できるようになりました。

セキュリティで、WPA2 を選択する事により暗号化に AES が使用されるようになります。

概要 期待される効果 脆弱性

WPA2-PSK

アクセスポイントと端末に設定してある

事前共有鍵(Pre-Shared Key)

の一致で認証に代える

アクセスポイント・端末でのサポートが必要

※最近の製品ならば、ほとんどサポートされてい

る。

・通信データが暗号化される為盗聴されても

データを見ることが出来ない

・暗号化に AES を使用しているため

アクセスポイントと端末が対応していれば

固定 WEP の手軽さとより安全な通信が可能となる

・キーが短いと解読されてしまう危険性が高い

⇒21 桁以上のキーを設定することが望ましい

・盗聴による暗号解析は難しいが、

端末の盗難など事前共有鍵(Pre-Shared Key)の

流出が発生した場合には、総ての端末と

アクセスポイントに対して再設定を行う必要がある

⇒大規模には向かない

⇒家庭用、小規模ネットワーク向け